前言:首先说说为什么笔者会想到写这篇博客,源于昨天下午,突然收到Nagios的报警邮件,说邮件服务器的进程数超过阀值。于是赶紧登录上去查看。

这里说下分析的过程:

1.既然说进程数超过阀值,肯定先查看进程:ps -ef;

2.如果不能即时看到问题,那就动态显示:top,看看究竟是哪个程序占用这么多进程;

3.最后确定了应该是courier-imap,但还不知道是什么原因导致;

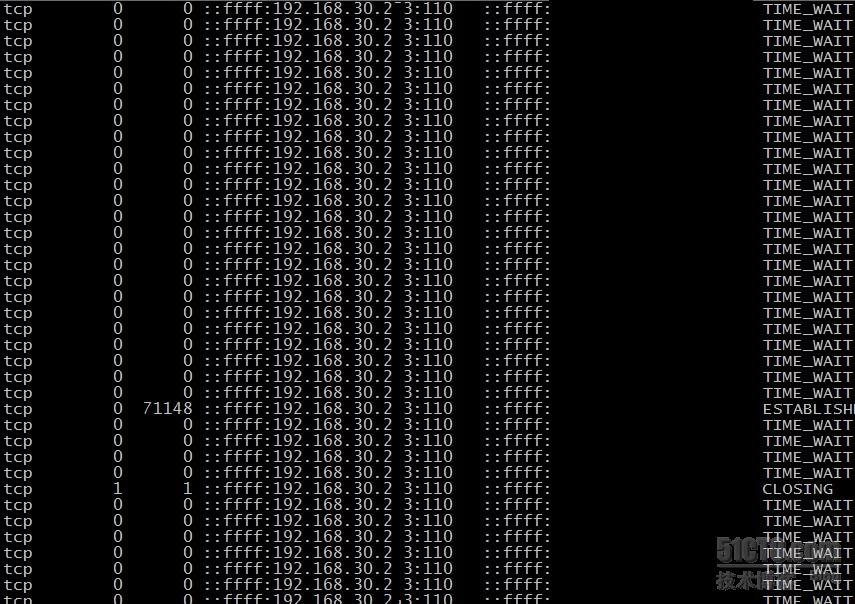

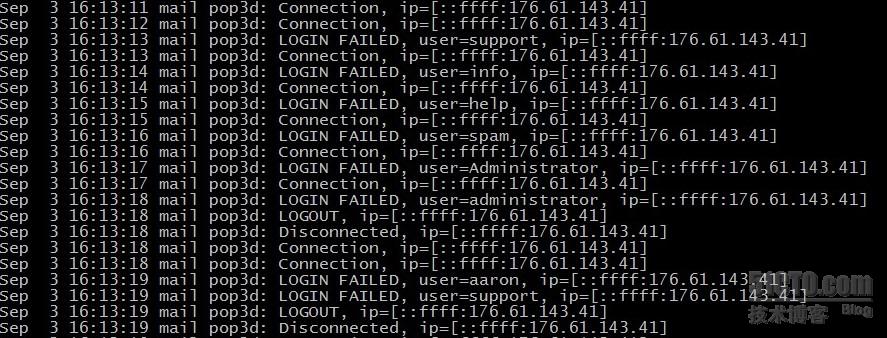

4.查看ip连接,确认是否是其存在问题:netstat -ant,发现有大量的110连接;

然后直接就yum装:yum -y install fail2ban 安装完成后,服务配置目录为:/etc/fail2ban /etc/fail2ban/action.d #动作文件夹,内含默认文件。iptables以及mail等动作配置 /etc/fail2ban/fail2ban.conf #定义了fai2ban日志级别、日志位置及sock文件位置 /etc/fail2ban/filter.d #条件文件夹,内含默认文件。过滤日志关键内容设置 /etc/fail2ban/jail.conf #主要配置文件,模块化。主要设置启用ban动作的服务及动作阀值 /etc/rc.d/init.d/fail2ban #启动脚本文件 二、安装后配置 首先来看看日志文件的默认定义: cat /etc/fail2ban/fail2ban.conf |grep -v ^#

- [atrpms] name=Red Hat Enterprise Linux $releasever - $basearch - ATrpms

- baseurl=http://dl.atrpms.net/el$releasever-$basearch/atrpms/stable gpgkey=http://ATrpms.net/RPM-GPG-KEY.atrpms

- gpgcheck=1 enabled=1

再来看看主配置默认生效的配置: cat /etc/fail2ban/jail.conf |grep -v ^# |less

- [Definition] loglevel = 3

- logtarget = SYSLOG #我们需要做的就是把这行改成/var/log/fail2ban.log,方便用来记录日志信息 socket = /var/run/fail2ban/fail2ban.sock

PS:logpath(Centos5和Rhel5中)要写成/var/log/secure,这个是系统登陆日志,不能随意设置 service fail2ban start #启动服务即可(就用默认的主配置文件里定义的) service iptables start #fail2ban依赖预iptables #之前改过日志路径,不行的话就再重启fail2ban 此文章由 http://www.ositren.com 收集整理 ,地址为: http://www.ositren.com/htmls/65570.html

- [DEFAULT] #全局设置 ignoreip = 127.0.0.1 #忽略的IP列表,不受设置限制(白名单)

- bantime = 600 #屏蔽时间,单位:秒 findtime = 600 #这个时间段内超过规定次数会被ban掉

- maxretry = 3 #最大尝试次数 backend = auto #日志修改检测机制(gamin、polling和auto这三种)

- [ssh-iptables] #针对各服务的检查配置,如设置bantime、findtime、maxretry和全局冲突,服务优先级大于全局设置

- enabled = true #是否激活此项(true/false) filter = sshd #过滤规则filter的名字,对应filter.d目录下的sshd.conf

- action = iptables[name=SSH, port=ssh, protocol=tcp] #动作的相关参数 sendmail-whois[name=SSH, dest=root, sender=fail2ban@example.com] #触发报警的收件人

- logpath = /var/log/secure #检测的系统的登陆日志文件 maxretry = 5 #最大尝试次数