客户遇到的问题如下:

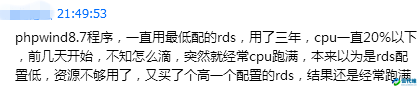

最开始用的是240M内存的RDS,CPU截图如下:

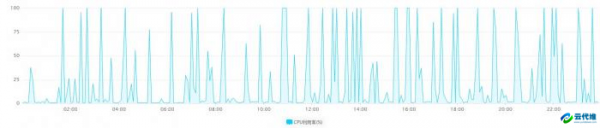

后来升级到1200M内存的RDS,CPU截图如下:

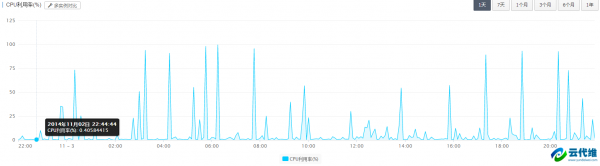

登录到主机后,检查日志,发现的情况如下:

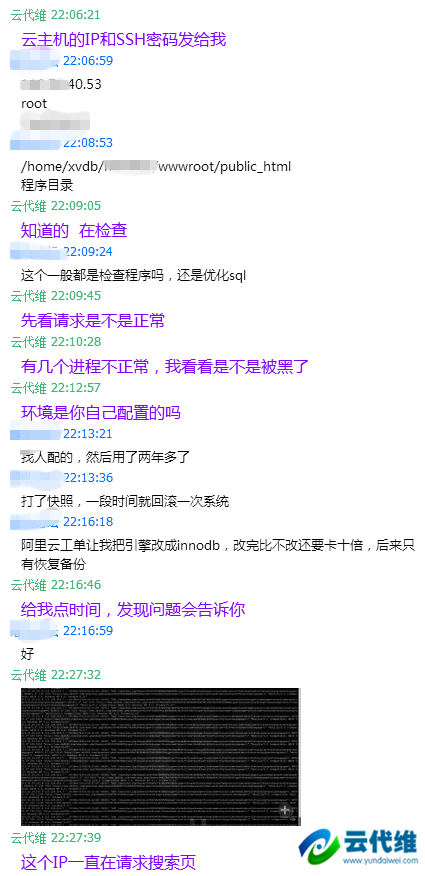

可以看到,同一IP在不断的请求搜索页面,基本可以确定是恶意攻击了。

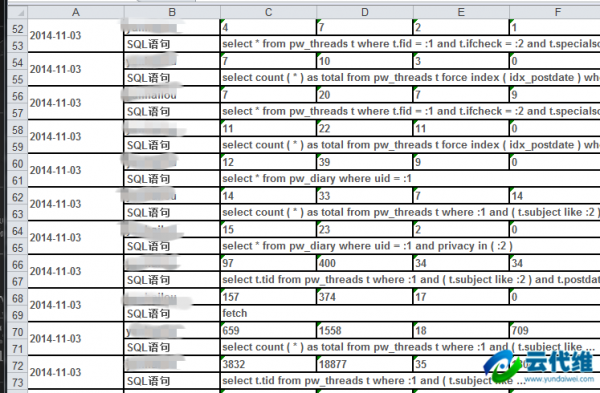

在后来由客户提供的RDS慢查询日志也同样印证了上面的判断:

日志中大量的带有t.subject like这样内容的查询,是搜索标题产生的查询。

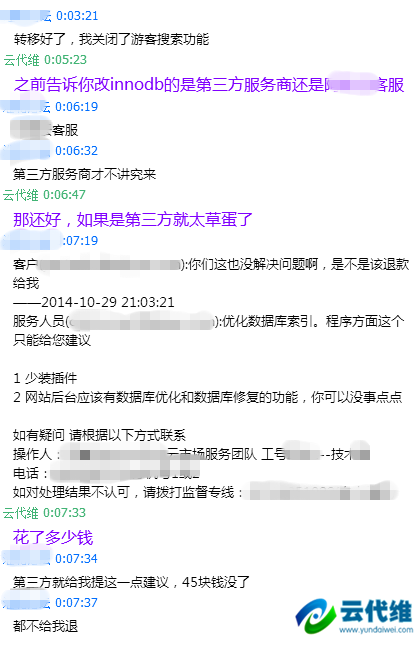

判断出问题原因后,封掉了恶意攻击的IP,负载恢复正常。

问题已经在11月3日晚解决,为了能更清楚的看到整体情况,这是在二天后的截图。

图上可以看到,从10月14日开始出现问题,10月20日转移到了1200M内存的RDS型号,所以期间图表空表。

在10月3日晚解决问题后,RDS迁移回这台240M内存的RDS,之后CPU占用恢复到了正常情况。

截图上可以看到,从收到主机密码,到解决问题,一共用了20分钟。

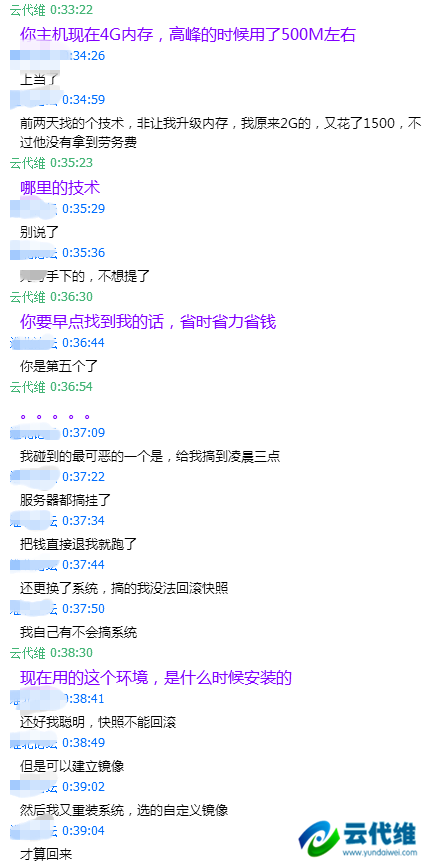

(而且,由于这位客户的主机开通的时间很早,是几年前开始使用的,那个时候云主机商的系统模板做的一塌糊涂,系统里有很多多余的进程,这20分钟里最开始有超过一半的时间是在检查这些不常用的进程,毕竟安全才是第一位的。)

为什么要提这个呢?请往下看。

这位客户是从10月14号开始出现问题,到联系到我,已经有20天了,这20多天的时间联系了很多其他人或者公司,花费了大量的时间、精力、财力,都没能解决,但是在我这里只花了20分钟就检查出了问题的原因。

同时也提醒大家,网站对未登录访客开放程序自带的搜索功能需谨慎,搜索几乎是网站中最消耗资源的功能,也是CC攻击者首先会选择的攻击页面。

此文章由 http://www.ositren.com 收集整理 ,地址为: http://www.ositren.com/htmls/68069.html